Et c’est ça qui est censé me remplacer? Il y a de la marge.

Et c’est ça qui est censé me remplacer? Il y a de la marge.

Au point où nous en sommes, nous pouvons raviver Nietzsche:

À l’école de guerre d’Internet, ce qui ne me surveille pas me rend plus fort.

C’est une situation assez courante. Comment le faire sans qu’elles soient interceptées par un tiers malveillant ou simplement un des nombreux intermédiaires techniques?

Exemple:

Vous avez installé sur votre téléphone une application qui requière de créer un compte utilisateur. Vous devez définir un mot de passe, et il n’est pas possible de l’entrer autrement que sur votre téléphone.

Comme vous voulez faire les choses sérieusement, vous voulez que ce mot de passe soit:

Il est donc mieux de le générer avec un gestionnaire de mots de passe hors ligne installé sur votre ordinateur (par exemple: KeePassXC).

Mais retranscrire un mot de passe de 32 signes — qui plus est deux fois, car il faudra le confirmer — est pénible. Il serait plus facile:

Mais comment transmettre ce mot de passe de manière sûre de l’un à l’autre pour qu’il soit accessible à vous seul-e?

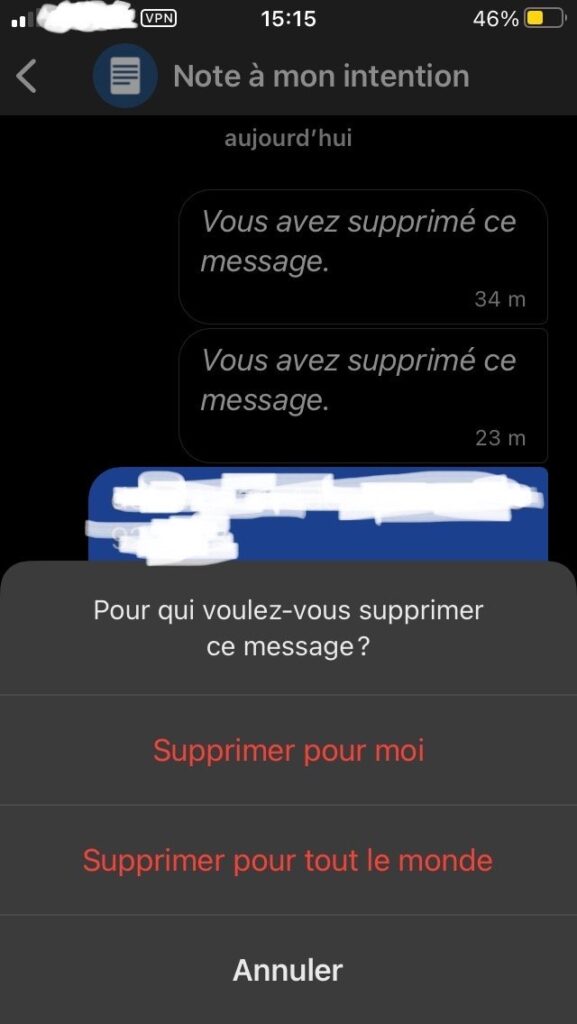

Une bonne méthode est de vous l’envoyer via Signal. Vous utilisez ainsi son chiffrement de bout en bout.

Marche à suivre:

Note à mon intention (en anglais: « Note to Self »).Note à mon intention.Signal > Note à mon intention, copiez-le et collez-le dans l’application qui vous le demande.

Autre avantage de tout cela: vous pouvez créer un mot de passe sûr puis l’oublier, puisque vous l’avez conservé dans votre gestionnaire de mot de passe.

Société numérique (Digitale Gesellschaft) est une association suisse pour la défense des droits individuels sur internet. Elle est encore peu connue en Suisse romande, mais suffisamment prise au sérieux pour participer à des procédures de consultation au Parlement sur des questions telles que la neutralité du net et la réforme du droit d’auteur. Elle s’engage aussi contre la surveillance de masse, qu’elle soit étatique ou privée, avec les outils de la démocratie semi directe, ou le cas échéant devant les tribunaux, jusqu’à la Cour européenne des droits de l’homme. J’ai eu l’occasion de réaliser pour elle des traductions en français.

Société numérique organise également des événements publics. Le plus important est assurément son Congrès d’hiver (Winterkongress). En 2019, il s’est tenu le 23 février à Zurich. Voici un résumé de sa keynote, tenue par l’activiste allemande Katharina Nocun:

Ceux qui disent n’avoir rien à cacher connaissent-ils l’ampleur de leurs traces numériques? Afin de générer de telles traces, Katharina Nocun a utilisé pendant quinze mois un compte du géant du e-commerce Amazon. En y cherchant et en y achetant de tout, sans excès. Puis elle a demandé ses données liées à ce compte, comme le permet le Privacy Shield dont Amazon est signataire.

Après une certaine insistance, elle a reçu l’énorme fichier clickstream.xls, qui montre bien plus que ses achats: pour chaque connexion à Amazon, il indique un enregistrement de l’heure, du lieu, de l’adresse IP, des détails de sa session et de son navigateur, des adresses visitées (y compris d’où elle venait), du temps de chargement de la page, etc. En tout, cinquante variables. Soit, selon les termes (traduits) de Katharina Nocun:

Comme si quelqu’un nous poursuivait dans un supermarché et tenait un protocole pointilleux de quel chemin nous empruntons, de ce que nous regardons, et de quelles marchandises nous reposons sur le rayon.

(Keynote, slide 7)

D’après son clickstream.xls, sur les quinze mois de son test Amazon, Madame Nocun a généré plus de 15 000 enregistrements organisés selon cette cinquantaine de variables.

Ces données ne sont que celles qu’Amazon a bien voulu lui fournir. Mais elles suffisent à se demander quelle interprétation, et donc quel profil de personnalité, peut être tirée de ce « flot de clics »? Il ne s’agit pas seulement de ce qu’Amazon sait sur ses clientes, mais aussi de ce qu’il peut en déduire, à tort ou à raison. Considérons quelques achats de Katharina Nocun:

Madame Nocun est-elle une personne dangereuse? Ou est-ce que chacun de ses achats est explicable dans son contexte, qui échappe aux variables pourtant nombreuses du fichier clickstream.xls?

Quelles garanties existent que l’interprétation que peut faire Amazon — ou tout autre entreprise similaire qui tienne le couteau des données par le manche — ne soit pas partagée avec d’autres services ou organes, maintenant ou à l’avenir? Le cas échéant, quelles décisions seraient prises sur la base de cette interprétation à l’égard de l’ « interprétée », et quelles seraient leur légitimité et leur transparence? Pour rappel, les essais de crédit social chinois ont pour origine des systèmes de e-commerce.

Katharina Nocun a refait l’exercice avec plusieurs autres offres web et décrit avec humour les longues « correspondances amicales » qu’elle a dû entretenir avec nombre de services clients. Elle invite chacun-e à faire soi-même le test et demander ses données partout où on achète et consomme en ligne. Fun fact: Facebook tient un registre des « données effacées » pour chacun de ses comptes.

Parmi les autres thèmes du Congrès d’hiver: la portée, les détails et les abus de la surveillance étatique en Suisse; l’absurdité de vouloir bloquer les contenus à caractère pédopornographique en ligne plutôt que de les détruire (INHOPE); et la défiance légitime face au principe même du vote électronique. En attendant la prochain édition, voici toutes les vidéos du Winterkongress 2019.

Mise à jour (12 avril 2020): le podcast bien nommé The Privacy, Security, & OSINT Show a fait le même exercice pour Amazon et en décrit le résultat avec plus de détails techniques.

La mal nommée Union démocratique du centre (UDC) veut rendre légales la confiscation et la fouille de téléphones portables appartenant aux requérants d’asile. C’est l’objet d’une initiative parlementaire actuellement traitée au Parlement et soutenue par plusieurs autres parlementaires de partis bourgeois.

L’émission La Rose des Vents de la radio locale lausannoise Radio Django a traité ce sujet en deux temps, du point de vue du droit avec une juriste, et sur le côté technique avec votre serviteur.